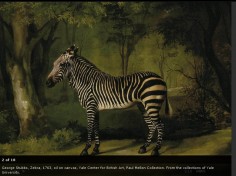

Yale udostępnia swoje zbiory w sieci

23 maja 2011, 10:59Yale University udostępnił w sieci swoje archiwa i biblioteki. Z czasem każdy chętny będzie mógł oglądać miliony obiektów przechowywanych przez uczelnię. Obecnie w sieci udostępniono niemal 260 000 zdjęć, które może przeglądać dzięki specjalnie przygotowanemu katalogowi.

Proces zaszkodzi reputacji Google'a?

10 maja 2011, 19:22Proces jaki Google'owi wytoczyła firma Skyhook Inc. może poważnie zagrozić wizerunkowi wyszukiwarkowego giganta i dać do ręki mocne argumenty urzędom antymonopolowym. Właśnie ujawniono wewnętrzne e-maile Google'a, które stawiają koncern w niekorzystnym świetle.

Gwałtowny spadek liczby dziur w MS Office

21 kwietnia 2011, 11:51Niezależnie od siebie dwaj badacze, Will Dorman z Carnegie Mellon University oraz Dan Kaminsky, przeprowadzili testy porównujące liczbę dziur w pakietach MS Office oraz Open Office. Ich prace wykazały, że w ciągu ostatnich lat liczba luk w obu pakietach spadła, jednak w przypadku produktu Microsoftu spadek był tak olbrzymi, iż znajduje się w nim mniej dziur niż w Open Office.

CPTN Holding może kupić patenty Novella

21 kwietnia 2011, 11:16Niemiecki Bundeskartellamt (Federalne Biuro ds. Karteli) wydał zgodę na utworzenie konsorcjum CPTN Holding, który powstał po to, by kupić 882 patenty Novella. W skład konsorcjum wchodzą Microsoft, EMC, Apple i Oracle.

Google odpowiada na krytykę

8 kwietnia 2011, 10:32Google broni swojego wizerunku firmy wspierającej open source. W ubiegłym tygodniu pod adresem koncernu posypały się słowa krytyki po tym, gdy jego przedstawiciele stwierdzili, iż producenci telefonów komórkowych, chcący wprowadzać zmiany do systemu Android, muszą uzyskać zgodę Andy'ego Rubina, odpowiedzialnego za systemy mobilne.

Google chce kupić 6000 patentów

5 kwietnia 2011, 10:20Google zaoferowało 900 milionów dolarów za 6000 patentów Nortela. Koncern chce przejąć własność intelektualną bankruta, by chronić środowisko open source.

Huzia na Androida!

25 marca 2011, 12:12Microsoft, pozywając do sądu firmę Barnes & Noble, nie ma raczej zamiaru zniszczyć Androida. Koncern chce zarobić pieniądze na licencjach sprzedawanych odnoszącemu sukces konkurentowi.

Łatwiejsze testowanie systemów kwantowych

8 marca 2011, 19:10Międzynarodowemu zespołowi naukowców udało się usunąć kolejną przeszkodę stojącą na drodze do stworzenia komputerów kwantowych. Uczeni znakomicie uprościli testowanie kwantowych systemów.

Ludzie z zespołem zamknięcia czują się szczęśliwi

24 lutego 2011, 12:21Niewielkie badanie z udziałem 168 osób z zespołem zamknięcia ujawniło, że większość z nich czuje się szczęśliwa. Pacjent z tym zespołem jest w pełni świadomy, ale nie może się ruszać z powodu uszkodzenia pnia mózgu.

TI prezentuje OMAP 5

9 lutego 2011, 12:15Texas Instruments pokazał piątą już wersję swojego SoC (system-on-chip) OMAP (open multimedia appication platform). Układ korzysta z czterech rdzeni ARM oraz wielu innych urządzeń przydatnych do budowy urządzeń przenośnych.